一、背景

我国人均水资源不到世界平均水平的1/4,全国600多个城市中有400多个属于缺水城市,且大部分城市供水管网设施和经营管理系统普遍落后,供水管网产销差率约27%左右,远远高于发达国家。在国务院出台的《国家新型城镇化规划(2014-2020年)》规划中要求:“要发展智能水务与智能管网,构建覆盖供水全过程、保障供水质量安全的智能供水系统,实现城市地下空间、地下管网的信息化管理和运行监控智能化”。

随着智慧水务建设进程不断加快,从水源地、净水厂、管网、泵站、水表到用户设备等对象不断泛在物联,导致智慧水务暴露面增大,面临勒索软件、挖矿病毒、黑客等威胁,给我国公共基础设施稳定运行带来了安全挑战。

二、智慧水务

智慧水务主要包括城市供水、排水以及污水处理等场景,本方案主要介绍供水场景。

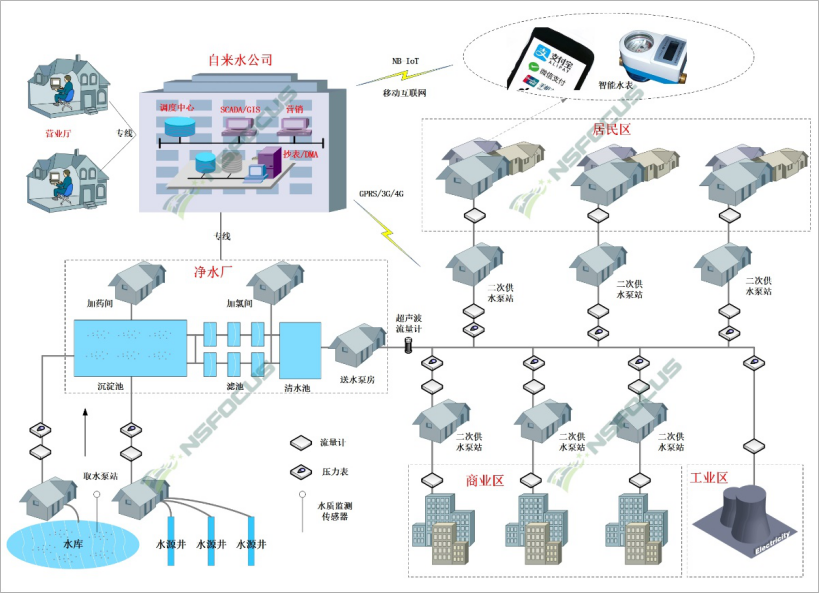

城市供水,首先通过取水泵站把水源地(水库或水源井)原水输送到净水厂的沉淀池,加药间自动加药进行沉淀,沉淀后在过滤池进行去除固体悬浮物,并进行加氯消毒后,进入清水池;然后通过送水泵站将净化后的清水输配到城区的二次供水泵站,二次供水泵站以恒压供水方式输到各居民区、商业区以及工业园区;最后调度中心统一对水源地、泵站、净水厂以及管网进行监控与调度;通过营收系统、抄表系统、智能水表等对居民以及用水单位进行计量和结算。城市供水流程示意图如下图1所示:

图表 1 城市供水流程示意图

根据供水流程,对应的主要业务系统有:水源地监测系统、净水厂控制系统、泵站监控系统、调度中心SCADA监控系统、GIS管网系统、营销系统、远程抄表系统(含智能水表)、DMA漏损系统、智能水表、客服、ERP以及办公OA等。

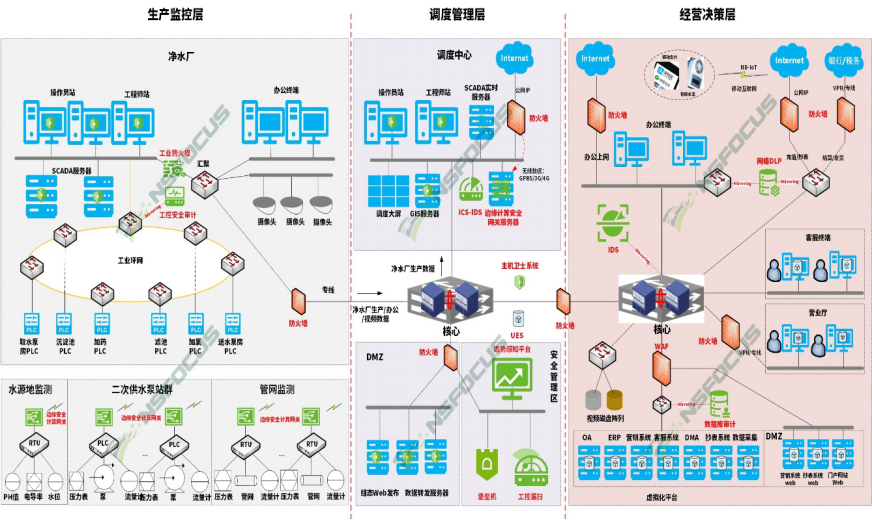

在《工业互联网智慧水务发展白皮书》中,将智慧水务网络架构划分为现场监控层、调度管理层、经营决策层。

现场监控层:主要实现水务数据采集和控制,包括水源地监测、管网监测、泵站以及净水厂控制等工控监控子系统,通常采用现场总线、工业环网等网络形式;

调度管理层:主要实现运营优化和调度监控服务,包括调度SCADA系统、GIS管网系统等,通常采用专线、VPN、GPRS、3G/4G及NB-IoT等网络形式;

经营决策层:主要为决策层服务,提供运行效率、能耗、运行成本等决策,包括营销系统、远程抄表(含智能水表)、DMA、客服、ERP、OA等应用系统,通常采用高速以太网形式。

三、安全现状

智慧水务供水场景主要存在如下安全风险:

泛在物联,导致智慧水务暴露面增大,面临勒索病毒、挖矿病毒以及黑客等威胁;

大量分散的监测终端,缺少物理防护,为不法分子攻击提供便利;

泵站/净水厂控制系统存在大量漏洞和后门,存在被威胁利用的风险;

各业务系统互联互通,缺少边界防护与访问控制措施;

伪终端非法接入,无管控措施;

缺少网络流量审计,网络运行状态无法感知;

无处不在的远程访问和远程运维等无安全审计机制;

净水厂、调度中心的工控机处于“裸奔”和“带病”运行状态;

缺少数据安全防护手段,存在居民和用水单位敏感信息外泄风险;

人员安全意识薄弱,相关组织机构、岗位、职责、人员、制度普遍缺失。

四、解决方案

在国家法律法规、政策、标准的框架体系下,依据《工业控制系统信息安全防护指南》和《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)的要求,绿盟科技智慧水务安全解决方案从安全技术体系和安全管理体系构建纵深防御体系,达到有效防护、全面监测、及时响应的效果。整体安全技术架构设计如图2所示:

图表2 安全技术架构

该方案只针对以下场景:城市智慧供水场景及供水营销相关业务系统通过虚机部署的管理方式(非云平台的方式)。

1、生产监控层安全防护设计

在生产监控层主要是对净水厂工控系统进行防护。在工控网与办公网和视频网之间部署工业防火墙(ISG),基于工业协议深度解析和自学习白名单功能,实现对净水厂工控网络与办公网络、视频网络之间的边界防护;在生产监控层与调度管理层之间部署防火墙,实现对生产监控层与调度管理层之间的边界防护与访问控制。

在净水厂工控网络关键节点处旁路部署工控安全审计系统(SAS-ICS),进行全流量审计,实现违规操作、误操作以及关键操作(如下载、上传、组态变更以及CPU启停)等操作行为监测,实时了解生产网络的安全状态,为事后追溯、定位提供证据。

在净水厂的工控机上部署主机卫士系统(HGS),实现对工控机的安全防护,抵御未知威胁。

在各水源井监测站、二次泵站、管网监测站部署边缘计算安全网关,通过工业协议对PLC或RTU中的运行数据采集,并利用国密算法对数据加密,然后通过无线(GPRS/3G/4G)与部署在调度中心的边缘计算安全网关服务器进行数据交互、解密,解密后数据与SCADA服务器进行交互,实现对水源井监测站、二次泵站、管网监测站的防护。

2、调度管理层安全防护设计

新建DMZ区和安全管理区,将调度管理层需要对外Web发布和数据转发的服务器放置在DMZ区,作为统一对外Web发布和数据转发窗口,实现对Web发布、数据转发与生产业务分离;安全管理区作为安全管理中心,进行集中监测、分析、管理。

在调度中心SCADA系统中,旁路部署工控入侵检测系统(IDS-ICS),对调度中心网络中存在的异常威胁、漏洞利用行为、恶意攻击进行实时检测;在调度中心的操作员站、工程师站以及SCADA服务器、GIS服务器等工控主机部署主机卫士系统(HGS),实现对工控主机防护,抵御未知威胁。

在调度中心互联网出口、DMZ和安全管理区网络出口以及调度管理层与经营决策层各部署防火墙,实现对无线模块(GPRS/3G/4G)网络接入控制、DMZ区和安全管理区与调度SCADA系统之间以及调度管理层与经营决策层之间的边界防护。

在安全管理区部署部署堡垒机,实现对运维过程进行录屏、键盘记录,并进行审计,保障远程运维安全;在安全管理区部署工控漏扫设备(ICSScan),定期进行健康检查,包括漏洞、安全配置等,及时了解智慧水务的薄弱环节,进行针对性预防与加固;在安全管理区部署态势感知平台,对安全设备、网络设备以及关键业务系统进行操作日志、运行日志以及告警日志集中采集、泛化、关联分析,并从整体视角进行实时感知、事件分析、研判等,提升智慧水务整体安全预警防护水平。

3、经营决策层安全防护设计

在经营决策层,主要实现对居民和用水单位敏感信息的防护。在互联网以及银行、水务等第三方网络出口部署网络DLP设备,对敏感数据进行实时监测与防护;在数据库网络出口旁路部署数据库审计设备,对数据库操作行为进行审计;在核心交换机旁路部署入侵检测设备(IDS),实时检测威胁、漏洞利用行为、恶意攻击等;在虚拟化应用服务器和DMZ区网络出口部署WAF设备,实现对Web应用防护;在虚拟主机以及营业厅、客户等终端上部署一体化终端安全管理系统(UES),实现对虚拟主机和物理终端设备的安全防护;在互联网出口、银行、水务以及营业厅等网络边界部署防火墙设备,实现各网络边界的防护与访问控制。

4、安全管理设计

首先,进行组织治理。明确网络安全负责人和管理组织,企业主要负责人是网络安全第一责任人,明确关键岗位和职责,关键岗位人员签署网络安全责任书等。其次,进行管理制度建设。主要从四个层面进行建设,包括一级文件的网络安全方针、战略;二级文件的管理规定、办法;三级文件的操作流程、规范、作业指导书、模板等;四级文件的各类表单、记录日志、报告等。最后,对制度文件进行评审、修订、发布、执行等管理。

5、客户收益

全面提升智慧水务网络安全合规性,满足国家主管部门、行业监管部门以及上级单位的安全防护要求;

全面提升智慧水务从源头到水龙头的安全防护与监测预警能力,助力水务数字化转型升级,护航公共基础设施安全稳定运行;

全面提升智慧水务相关业务人员的安全意识、安全技术水平和安全管理水平。